Как оценить легитимность технического решения по приёму банковских карт в киоске самообслуживании или билетной кассе. Специалисты YARUS помогут с этим.

Игорь Сухоставский, генеральный директор компании «Терминальные технологии»

В последнее время мы наблюдаем устойчивый рост числа устройств самообслуживания с функционалом приема платежей по банковским картам. На платформах «Аэроэкспресса» и московских вокзалах можно купить билеты и за наличные, и с оплатой по картам, а вот паркоматы в центре Москвы уже не принимают наличные, здесь разрешены только карточные платежи и альтернативные варианты безналичных расчетов.

Широкий интерес участников платежного рынка к устройствам банковского самообслуживания породил у производителей закономерные вопросы к правилам построения безопасных систем для приема банковских карт. И если правила МПС по отношению к POS-терминалам и ПИН-падам достаточно просты для понимания, то в части устройств самообслуживания ситуация крайне запутанна и требует от производителя или банка серьезного изучения всего набора документов по сертификации PCI (PTS).

Целью данной статьи является попытка разобраться в специфике построения безопасных устройств самообслуживания, наборе требований в комплексе стандартов и выработке простых правил, следование которым обезопасит производителя и владельца устройства от претензий международных платежных систем (МПС) и владельцев карт. Будут приведены примеры правильного и, напротив, неправильного построения таких систем с анализом соответствия актуальным требованиям МПС.

Требования МПС к POS-терминалам

Требования международных платежных систем, предъявляемые к POS-терминалам и ПИН-падам, как было отмечено выше, весьма просты и прозрачны. Согласно им любое изделие, предназначенное для приема платежей по банковским картам с вводом ПИН-кода, должно иметь как минимум 4 сертификата:

1. Сертификат EMV Level 1 (отдельно для контактных и бесконтактных карт), свидетельствующий о том, что картридер контактной или бесконтактной карты на физическом уровне взаимодействия удовлетворяет требованиям МПС (т. е. напряжения правильных уровней подаются в правильное время на контакты чиповой карты, размер и напряженность поля антенны соответствуют заданным значениям, и т. п.).

2. Сертификат EMV Level 2 (отдельно для контактных и бесконтактных карт). Этот документ должен удостоверить тот факт, что алгоритм взаимодействия с чиповой картой реализован правильно. При этом практически все производители терминалов сертифицируют так называемую EMV-библиотеку, которая может быть использована на всем семействе устройств, обладающих следующими признаками:

-

- Используется один и тот же тип процессора (например, ARM или семейство х86 Intel).

- Используется одна и та же операционная система (например Linux или MSWindows или проприетарная).

При этом должен применяться один и тот же компилятор для генерации исполняемого кода для этой библиотеки на различных устройствах. Отсюда следует весьма важный вывод, что EMV-библиотека, сертифицированная для работы на POS-терминале на основе ARM-процессора под управлением проприетарной ОС, не может быть откомпилирована и использована на персональном компьютере типа IBM PC под управлением MS Windows, и наоборот. Более того, некорректно переносить EMV-библиотеку с терминала одного производителя на терминал другого без нового сертификационного тестирования, что иногда пытаются сделать вендоры-новички из Азии.

3. Сертификат по безопасности PCI PED версии 1.х, 2.х или PCI PTS – начиная с версии 3.0. Этот сертификат говорит о том, что устройство реализовано с учетом требований МПС по безопасности. Попросту говоря, в него крайне затруднительно внедрить «жучок», загрузить «левые» программы и украсть данные карты или ПИН-код. При всем этом не надо путать стандарты PCI PED (PTS) и PCIDSS. PCIDSS – это сертификация банка, процессора или крупного торгово-сервисного предприятия на предмет правильного обращения с персональными данными, и она не затрагивает вопросов исследования безопасности терминальных устройств (за исключением настроек терминальных устройств со стороны банка).

4. Сертификат TQM от MasterCard – это сертификат соответствия производства (завода) требованиям МПС по соблюдению производственной дисциплины и некоторых специфических требований по безопасности (использования средств и процедур, обеспечивающих защиту доступа к секретным данным). По сути, TQM – это адаптация стандарта ISO 9000 к специфике производства терминального оборудования.

Отдельным пунктом стоит наличие сертификата PCI PA. Последний выдается на программу (приложение) для POS-терминала и, помимо исследования программы на предмет безопасного хранения данных транзакции, утечек памяти и т. д., свидетельствует о сертификации разработчика приложения в части соблюдения правил и процедур по надежной разработке продукта, хранения версий и воспроизводимости результатов. Нужно отметить, что данный сертификат обязателен только для «коробочных» продуктов; если же программа разработана для конкретного банка, можно обойтись без этой, пока весьма дорогостоящей, сертификации.

Сертификаты для устройств самообслуживания (UPT)

Все вышеперечисленные сертификаты для POS-терминалов требуются и для устройств банковского самообслуживания. Но здесь присутствует важный нюанс: устройства самообслуживания в отличие от POS-терминалов и ПИН-падов зачастую выполнены не в виде моноблока, а состоят из некоторого набора устройств (часто производимых различными компаниями), соединенных кабелями. Например, можно встретить киоск самообслуживания, в котором установлен платежный контроллер в виде промышленного компьютера с ОС MS Windows и подключенными к нему:

- EPP-клавиатурой с сертификатом PCIPED 1.3;

- моторизированным ридером контактных и магнитных карт с сертификатом EMV L1;

- бесконтактным ридером с сертификатами EMVL1, EMVL2;

- большим цветным дисплеем (часто с touchscreen), на котором отображаются «звездочки» при наборе ПИН-кода.

При этом на данном компьютере работает приложение, включающее сертифицированную EMV L2 библиотеку и, возможно, имеющее сертификат PCI PA.

На первый взгляд, все в порядке – в наличии все требуемые сертификаты, но именно в этом поверхностном взгляде и кроется подвох – решение собрано хоть из сертифицированных, но разнородных компонентов, при этом итоговый комплект не сертифицировался в качестве единого целого, поэтому абсолютно нелегитимен: для устройств самообслуживания установлены особый порядок и правила сертификации. Попробуем разобраться в этом детально.

Набор стандартов, в которых описываются требования PCI к устройствам самообслуживания

В настоящее время существует 4 действующих стандарта, которые регламентируют требования по безопасности для устройств самообслуживания:

- Payment Card Industry (PCI): POS PIN Entry Device Security Requirements Manual VERSION 1.х;

- Payment Card Industry (PCI) Unattended Payment Terminal (UPT) Security Requirements Version 1.х;

- Payment Card Industry (PCI) POS PIN Entry Device Security Requirements Version 2.х;

- Point of Interaction (POI) Modular Security Requirements v3.х.

Согласно стандарту PCI PED 1.x, PIN Entry Device (PED) обычно состоит из:

- Клавиатуры для ввода ПИН-кода;

- Дисплея для взаимодействия с пользователем;

- Процессора и памяти для обработки ПИН-кода и ПО (Firmware, FW);

- Картридера.

Аналогичное определение состава устройства самообслуживания (UPT) содержится и в стандарте PaymentCardIndustry (PCI) UnattendedPaymentTerminal (UPT) SecurityRequirementsVersion 1.0.

При этом существует отдельный стандарт, уточняющий требования к клавиатуре для ввода ПИН-кода: Encrypting PIN Pad (EPP) Security Requirements Manual V1.0, который раскрывает суть существования отдельных требований стандарта для ПИН-клавиатур (EPP):

«Шифрующие ПИН-клавиатуры (EPP) являются составной частью необслуживаемых оператором устройств ввода PIN (PED). Обычно EPP используются для защиты введения держателем карты своего номера PIN. Для цели этого документа EPP рассматривается как состоящая только из защищенного устройства ввода PIN-кода. ЕРР используются в соединении (составе) с АТМ, топливораздаточными колонками (ТРК), киосками и торговыми автоматами. Полное описание требований к этим устройствам можно найти в других документах индустрии платежных карт (PCI) по защите PED. Поставщики могут выбрать оценку EPP отдельно, как первый шаг к аттестации PED, или как часть общей аттестации PED для устройства данного типа. Для аттестации PED применяются дополнительные критерии, такие как проверка дисплея подсказок, а там, где предполагается проверка ПИН-кода в режиме offline, используются критерии, применимые к картридеру и взаимодействию с ним»

Таким образом, из описания стандартов PCI PED версий 1.х и 2.х однозначно ясно, что по этим стандартам сертифицировались только конечные решения и устройства в виде комплектов, а отдельные требования для сертификации EPP были введены лишь как первый шаг для облегчения сертификации конечного решения.

В конечную сертификацию входила оценка защищенности картридера и дисплея, процессора и Firmware, т. е. некого «обобщенного» устройства, состоящего из набора различных физических блоков. Такие комплекты разрабатывались и выпускались всеми ведущими вендорами, но их стоимость была весьма высока, что сдерживало широкое применение.

Основная трудность заключалась в том, что не существовало отдельных картридеров, сертифицированных по PCI PED, которые бы массово выпускались специализированными компаниями. Был широко известен ручной картридер (DIP-reader) от компании Sankyo, удовлетворяющий требованиям PCI PED 1.3, но время сертификаций по версии 1.3 давно прошло, а других ридеров не появилось. Именно поэтому ведущие производители были вынуждены производить свои защищенные картридеры и сертифицировать их в комплекте с EPP, дисплеями и контроллерами. Было, правда, одно весьма важное для нашего рынка исключение – если не использовался режим верификации/проверки ПИН-кода в режиме offline (Offline PIN Verification), то картридер «выпадал» из процесса сертификации, чем и воспользовались многие поставщики решений для российского рынка.

Часто задаваемые вопросы:

Потому что в стандартах версии 1.х и 2.х не было отдельных (модульных) требований к различным составляющим частям (кроме EPP) и общим правилам интеграции. Таким образом, на сертификацию предъявлялся полный комплект оборудования, как распределенныйPOS-терминал.

Потому что использование небезопасного (не защищенного от несанкционированного вмешательства) контроллера в киоске, который мы рассматривали в начале статьи, может привести (и уже приводило, как известно, на банкоматах) к загрузке вредоносной программы, которая может запоминать данные карт и передавать их злоумышленнику. Перехватить ПИН-код в таких устройствах тоже не составляет никакого труда – достаточно вывести на дисплей приглашение к вводу ПИН-кода, перевести EPP в режим ввода нешифрованных данных, и ПИН-код пользователя будет скомпрометирован. После ввода ПИН-кода можно для маскировки мошеннических действий вывести сообщение об ошибке ввода и попросить пользователя повторить набор, но уже перейти в программе на «честную» обработку процедуры ввода ПИН-кода через EPP. Поскольку таким образом транзакция будет выполнена, то клиент ничего не заподозрит, но впоследствии лишится своих денег. Строго говоря, бессмысленно применять защищенную EPP, дисплей и картридер, если контроллер базируется на простом компьютере с обычной ОС, т. е. не сформирована доверенная среда, и любой мошенник без труда загрузит в устройство самообслуживания любое вредоносное приложение с флэш-носителя или по сети. При этом необходимо различать контроллер банковской части (как часть распределенного POS-терминала, на котором выполняется банковское приложение и работает EMV L2 библиотека) и контроллер самого устройства самообслуживания, который мы в данном случае не рассматриваем.

Обычно поставщики рассмотренного нами выше решения (на базе обычного компьютера) весьма вольно ссылаются на архитектуру банкомата (ATM), как на некий пример для подражания. Действительно, архитектура банкомата выглядит так же, но она так же не защищена от подмены программного обеспечения или внедрения «жучка» злоумышленником. Однако требования PCI PED (PTS) пока не распространяются на ATM (кроме требований к EPP) в силу различных исторических причин, поэтому неправомерно копировать архитектуру банкоматов при проектировании киосков самообслуживания. Суммируя мнения экспертов по сертификации относительно данного вопроса, можно заключить, что у банкоматного рынка сегодня есть достаточно ясные перспективы ужесточения сертификационных требований со стороны международных платежных систем, иными словами, у банкоматов «в плане ужесточения требований все еще впереди». |

Структура сертифицированного устройства самообслуживания

Итак, устройство самообслуживания с вводом ПИН-кода и Offline PIN Verification должно быть сертифицировано по стандартам PCI PED 1.x, 2.x или PCIUPT 1.x как единый комплект, в составе которого имеются:

- Защищенная клавиатура для ввода ПИН-кода;

- Защищенный дисплей;

- Защищенный процессор и память (контроллер), на которых выполняется банковское приложение совместно с EMV-библиотекой;

- Защищенный картридер.

При этом все 4 составные части комплекта могут быть выполнены или в виде 4 отдельных блоков, или интегрированы в более компактные устройства. В случае, когда режим Offline PIN Verification не используется, т. е. для проверки держателя карты используется только Online PIN Verification, то сертифицированный комплект должен состоять всего из 3 частей:

- Защищенная клавиатура для ввода ПИН-кода;

- Защищенный дисплей;

- Защищенный процессор и память (контроллер), на которых выполняется банковское приложение совместно с EMV-библиотекой.

Только с введением стандарта PCI PTS версии 3.х появилась возможность отказаться от сертификации конечного изделия в комплексе благодаря понятию модульности, предусмотренной в этом стандарте. Теперь можно объединять различные части для создания устройства самообслуживания, если они все имеют сертификаты PCI PTS 3.x. Это, несомненно, существенно облегчает задачу интеграции и упрощает весь процесс.

Обратная сторона модульности и пример оптимального решения

Как же добиваются соответствия требования безопасности в распределенной структуре устройства самообслуживания, когда все 4 части имеют свой корпус? Этого удается достичь за счет усложнения каждой из частей комплекта (для обеспечения защиты периметра каждого из блоков от несанкционированного проникновения и шифрации канала связи с контроллером). Такая схема решения логично приводит к тому, что в каждой из составных частей сертифицируемого комплекта должен находиться специализированный процессор, контролирующий целостность защитных сеток, параметров питания и т. д. и при этом хранящий ключ шифрования канала связи.

Идентичные ключи (при симметричном шифровании) должны храниться в контроллере и в периферийных устройствах. Из-за этого возникает множество проблем с логистикой таких комплектов, распределением ключей, восстановлением после ремонта и т. д. Все это, безусловно, напрямую влияет на цену конечного решения. С практической точки зрения выгодно использовать комбинированные устройства, когда максимальное число составляющих частей интегрированы в один корпус.

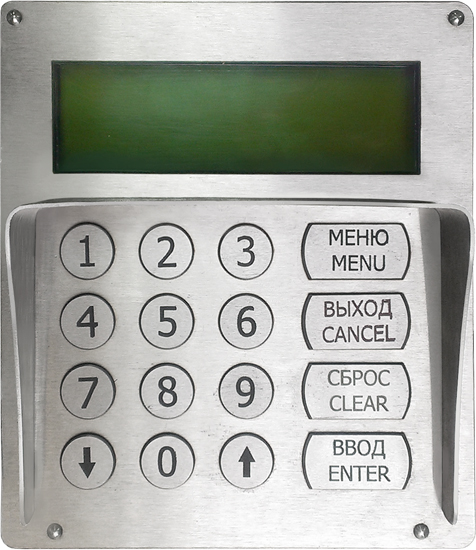

Удачным примером интегрированного решения является недорогое и хорошо известное на рынке устройство – UPT терминал YARUS К2100, объединяющий все три блока (EPP, дисплей и процессор) в одном защищенном корпусе со сменным коммуникационным модулем. По сути – это стандартный POS-терминал семейства YARUS, но без принтера и картридера. Терминал YARUS К2100 был сертифицирован по PCI PED 2.1 для ввода Online PIN, поэтому к нему можно подключить любой картридер, имеющий сертификат EMVL1 (ручной или моторизированный) от любого производителя. Совмещение EPP и контроллера в одном устройстве дало возможность сертифицировать К2100 как терминал POS «B» с возможностью загрузки различных приложений, разработанных и криптографически подписанных разработчиками ПО. Благодаря такому решению появляется возможность вывода любых сообщений на экран, в отличие от стандартной EPP, где все сообщения заданы производителем. При этом контактный и бесконтактный картридеры подключается напрямую к К2100, исключая управляющий компьютер киоска из цепочки обмена данными.

|

Устройства самообслуживания: рекомендации по легитимному использованию

Payment Card Industry (PCI) POS PIN Entry Device Security Requirements Version 2.х;

Никакие системы по приему банковских карт, предусматривающих ввод ПИН-кода, в которых контроллер выполнен на базе стандартного компьютера, и в качестве дисплея для вывода подсказок во время ввода ПИН-кода используется только стандартный дисплей (монитор), не являются легитимными. |

О Компании Терминальные Технологии

Терминальные Технологии – первая компания на Российском рынке, ведущая разработки аппаратуры, системного и прикладного программного обеспечения для POS-терминалов. Компания «Терминальные технологии» ведет разработки аппаратуры для электронных платежей с 2004 года. Разработанный маршрутизатор транзакций TR600 и устройство трассировки данных DATAScope-Pro известны многим клиентам компании Hypercom в России и за рубежом. В 2009г. были созданы компании ООО «ТТ» и ООО «Виджет», которые входят в группу компаний «Терминальные технологии». В настоящее время компании ведут свою деятельность в здании бизнес-инкубатора «Зеленоград». Право аренды помещений в этом здании было получено по результатам открытого конкурса. Выиграть в конкурсе компании смогли благодаря своей научно-технической деятельности, которая является актуальной в сложившейся рыночной ситуации и представляет интерес для банков и торгово-сервисных предприятий. |

О компании «YARUS LTD»

С 2007 года совместно компаний «Терминальные технологии» и ГК»ШТРИХ-М» – крупнейшим производителем ККТ в России — велись разработки первого российского POS-терминала YARUS. Основные направления «YARUS LTD» это производство и продажи банковского оборудования YARUS C2100, YARUS P2100 , YARUS K2100, YARUS T2100, а так же разработка специализированного банковского программного обеспечения. |

С уважением,

компания «YARUS LTD»

Тел.:

Факс: +7 (495) 787-6099